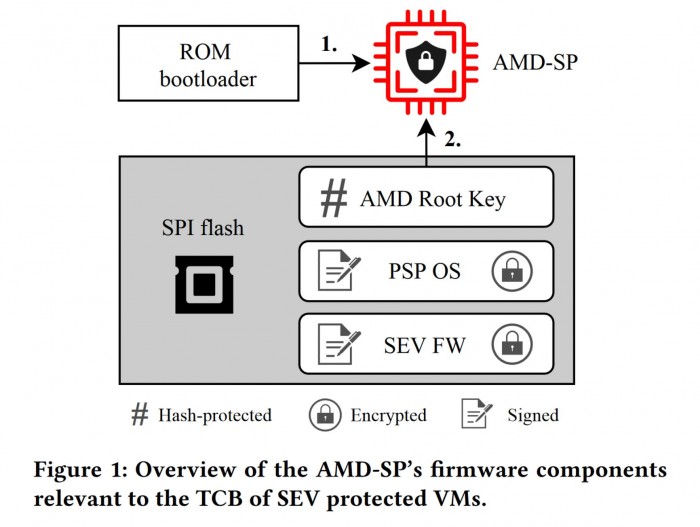

来自柏林理工大学的研究团队已经证明,可以通过操纵输入电压来破解 AMD 的安全加密虚拟化 (SEV) 技术。此前也有一些安全团队利用类似的方法攻破英特尔处理器安全技术。 AMD 的 SEV 技术主要依靠安全处理器 (SP), 一种不起眼的 ARM Cortex-A5, 为 AMD EPYC CPU(Naples, Rome 和 Milan——Zen 1 到 3) 提供信任根。

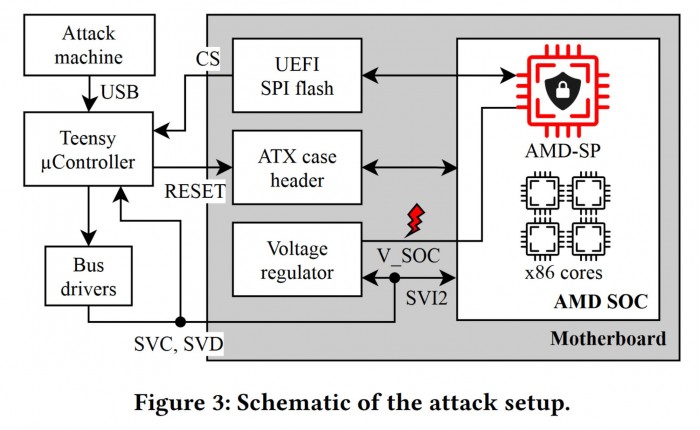

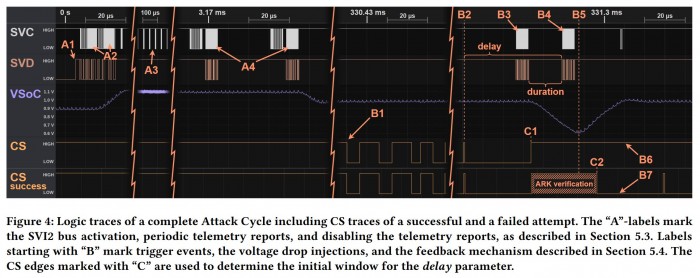

这份研究报告虽然非常冗长,但是标题非常有趣:“One Glitch to Rule Them All: Fault Injection Attacks Against AMD’s Secure Encrypted Virtualization”(一个小故障引发的血案:针对 AMD 安全加密虚拟化的故障注入攻击”)。该报告描述了攻击者如何破坏 SP 以检索加密密钥或执行任意代码。

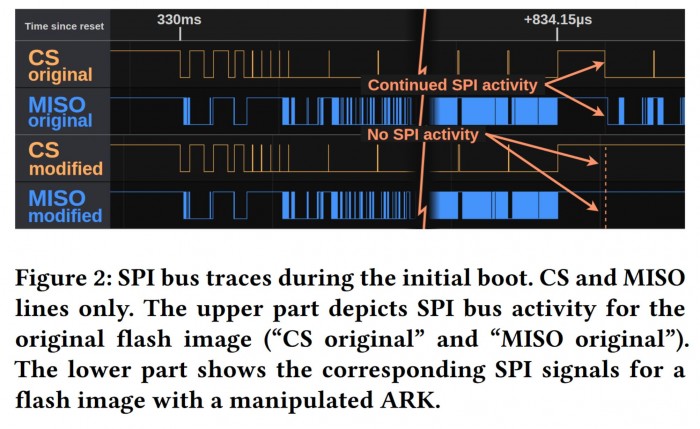

在报告中写道:“通过操纵芯片上 AMD 系统 (SoC) 的输入电压,我们在 AMD-SP 的只读存储器 (ROM) 引导加载程序中引入了错误,使我们能够完全控制这种信任根”。

执行这种攻击所需的位置相当严格;以允许在硬件级别访问服务器的角色访问云计算公司,并聪明地将其完成而不引起怀疑。然而,所需的设备并不那么雄心勃勃,只需要一个微控制器和一个闪存编程器,两者的价格都低于 50 美元。

来源:cnBeta.COM